はじめに

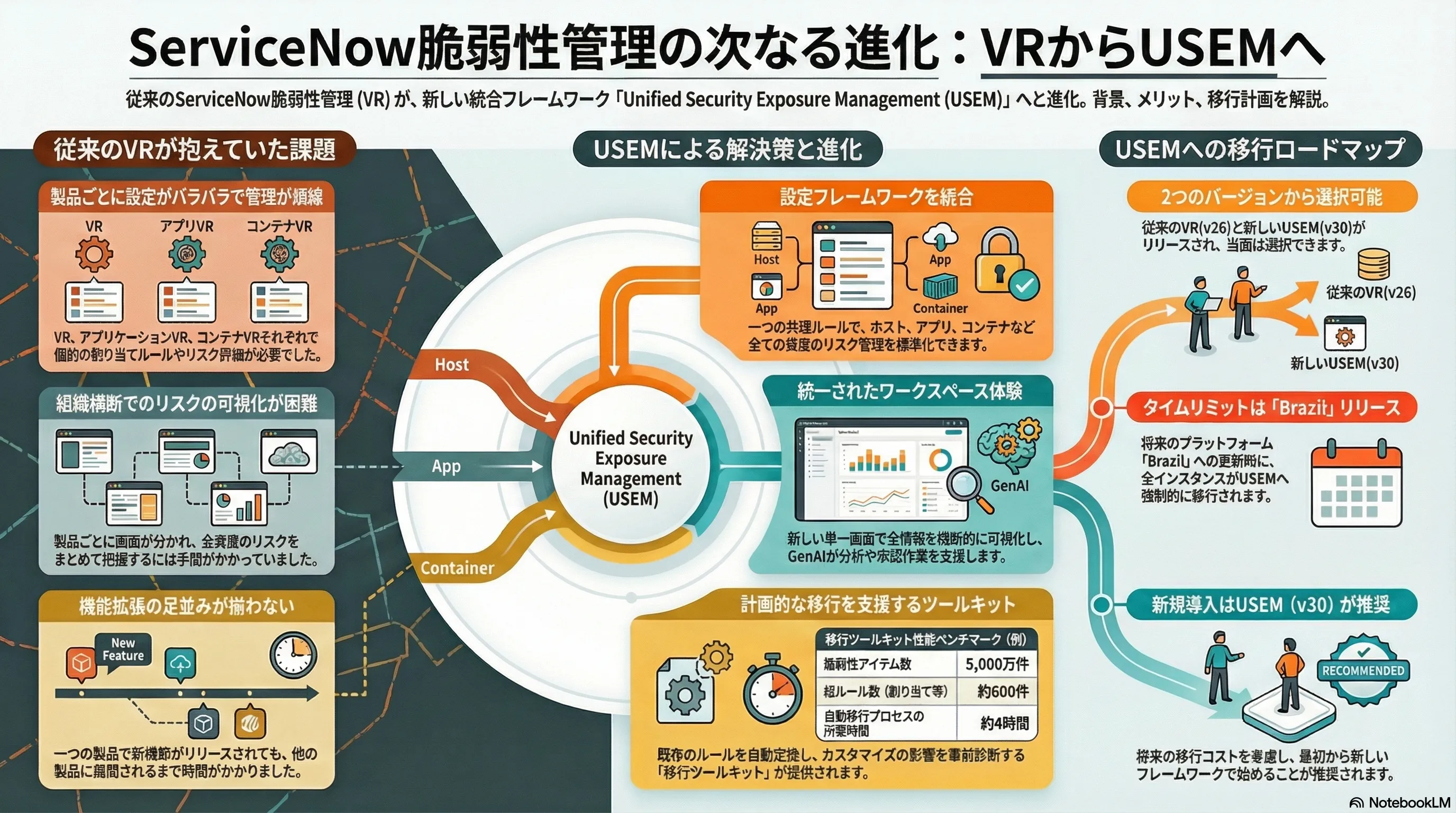

2025年12月のリリースにより、ServiceNowの脆弱性管理(Vulnerability Response)は、 「Unified Security Exposure Management(USEM:統合セキュリティ露出管理)」 を中心とした新たなアーキテクチャへと移行しました。

本記事では、このUSEMがこれまでのVRとどう違うのか、そして我々はいつ、どうやって新環境へ移行するべきなのか、調査・検証結果をもとにパートナー視点でまとめます。

本記事に関する注意事項(セーフハーバー)

本記事の内容は、ServiceNowの将来の製品拡張や変更に関する将来見通しに関する記述(セーフハーバー声明)を含んでいます。記載されている機能やリリース計画は現時点のロードマップに基づくものであり、開発状況によって予告なく変更・延期される可能性がある点にご留意ください。

1. そもそもUSEMとは何なのか

USEM(Unified Security Exposure Management:統合セキュリティ露出管理)とは、ServiceNowの脆弱性対応(Vulnerability Response)において、機能(VRタイプ)ごとに分断されていた設定とユーザー体験を、一つの共通アーキテクチャに統合する次世代の基盤です。

※機能(VRタイプ):VIT/AVIT/CVIT/CTR のような脆弱性管理の対象種別

設定の集約(統一構成アーキテクチャ)

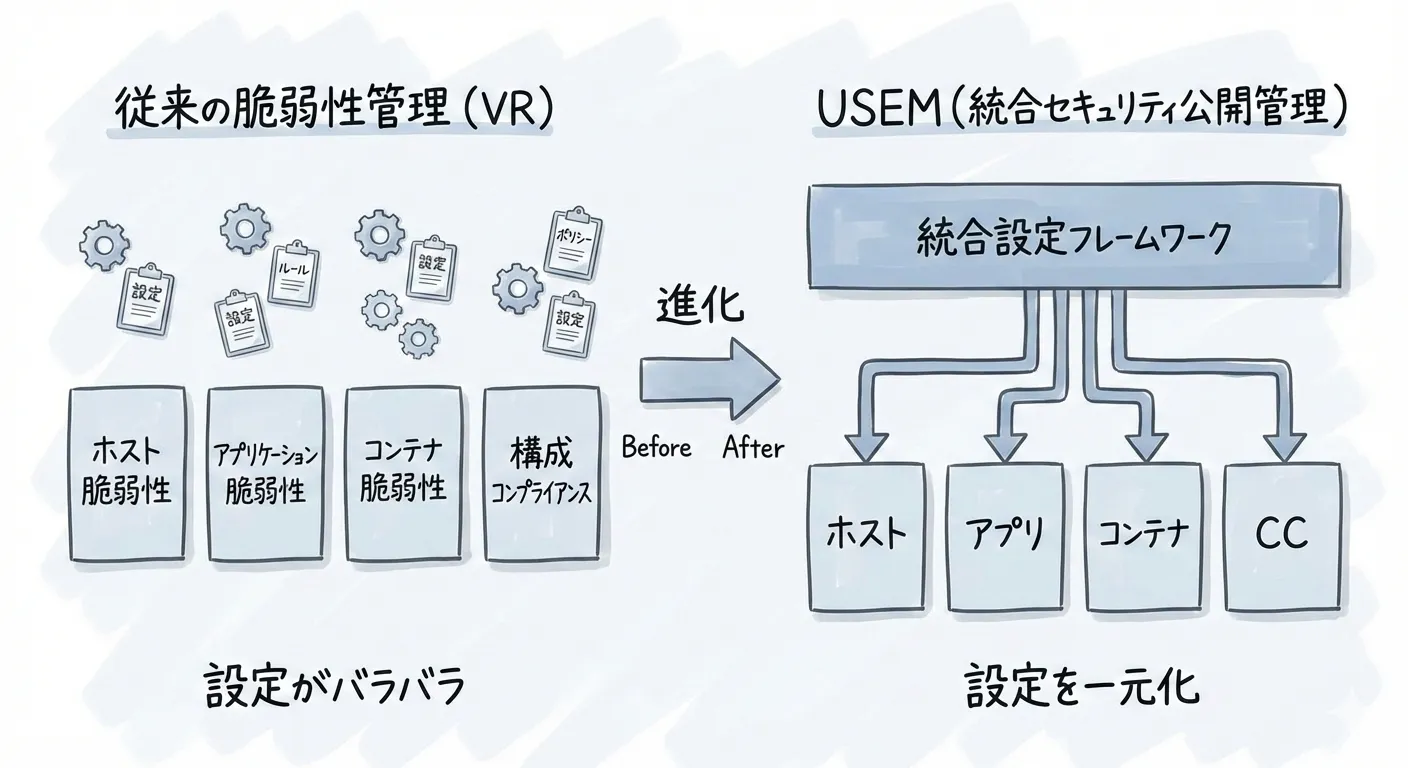

VRからUSEMへの設定の一元化(Nano Bananaで生成)

VRからUSEMへの設定の一元化(Nano Bananaで生成)

以下の各機能(VRタイプ)の設定が、一つの共通アーキテクチャに統合されます。

対象:

- VIT:Infrastructure Vulnerability Item (インフラ脆弱性)

- AVIT:Application Vulnerability Item (アプリケーション脆弱性)

- CVIT:Container Vulnerability Item(コンテナ脆弱性)

- CTR:Compliance Test Result(構成コンプライアンス)

一元化される設定

- アサインルール

- 修復ターゲットルール

- SLA

- リスクスコア計算ルール

- タスク作成(グループ化)ルール

- 例外管理など

「機能パリティ」問題の解決

これまでのアーキテクチャでは、あるVRタイプ(例:インフラVR - VIT)に新機能が追加されても、他のVRタイプ(例:アプリVR - AVIT)に対応するまでに時間がかかる「機能の格差(機能パリティ)」が発生していました。USEMでは管理層が共通化されたため、一つの機能強化がすべての機能へ同時に適用されるようになります。

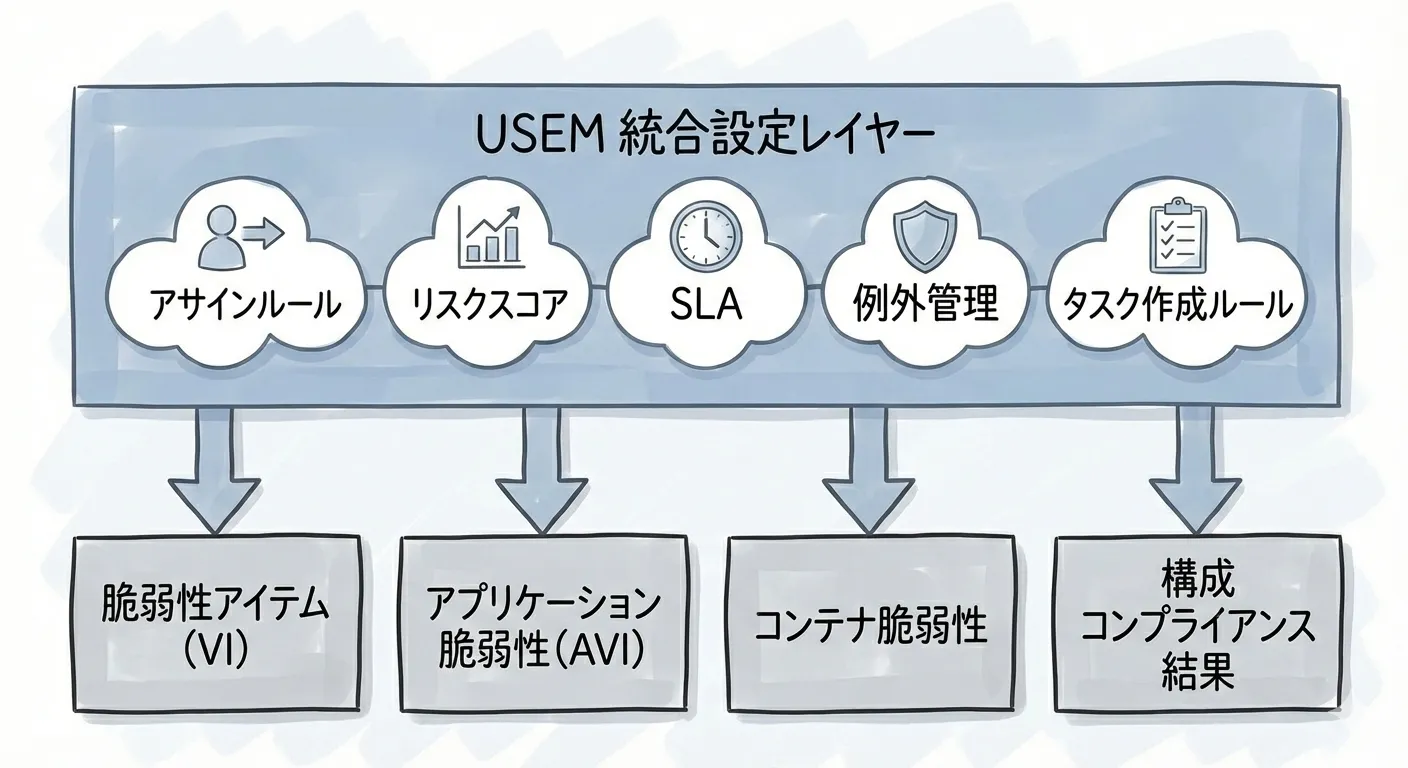

データ層(テーブル)は引き続き独立

注意点として、設定は一元化されますが、テーブルが統合されるわけではありません。 脆弱性一致アイテム(VIT)、アプリケーション脆弱性一致アイテム(AVIT)、コンテナ脆弱性一致アイテム(CVIT)、CCテスト結果(CTR)などの各テーブルはそのまま維持されます。USEMは、これら既存のデータの上に新しい「管理・構成レイヤー」を被せる構造をとっています。

2. 従来のVRと何が違うのか?

技術的な観点で調査したところ、決定的な違いは以下の2点に集約されると感じました。

① 設定アーキテクチャの統合

従来は「VIT」「AVIT」「CVIT」「CTR」それぞれで個別に「アサインルール」や「リスク計算機」を設定する必要があり、管理が煩雑でした。 USEMではこれらが一つの共通アーキテクチャに統合され、 「VRタイプを問わず、同じロジックで担当者を割り当て、同じ基準でリスクを評価する」 ことが可能になっています。 なお、VITやAVITといったデータを格納するテーブル構造自体は維持されるため、既存のデータレイヤーを活かしたまま、その上の「管理・構成レイヤー」だけが刷新される形です。

USEMの構成イメージ(Nano Bananaで生成)

USEMの構成イメージ(Nano Bananaで生成)

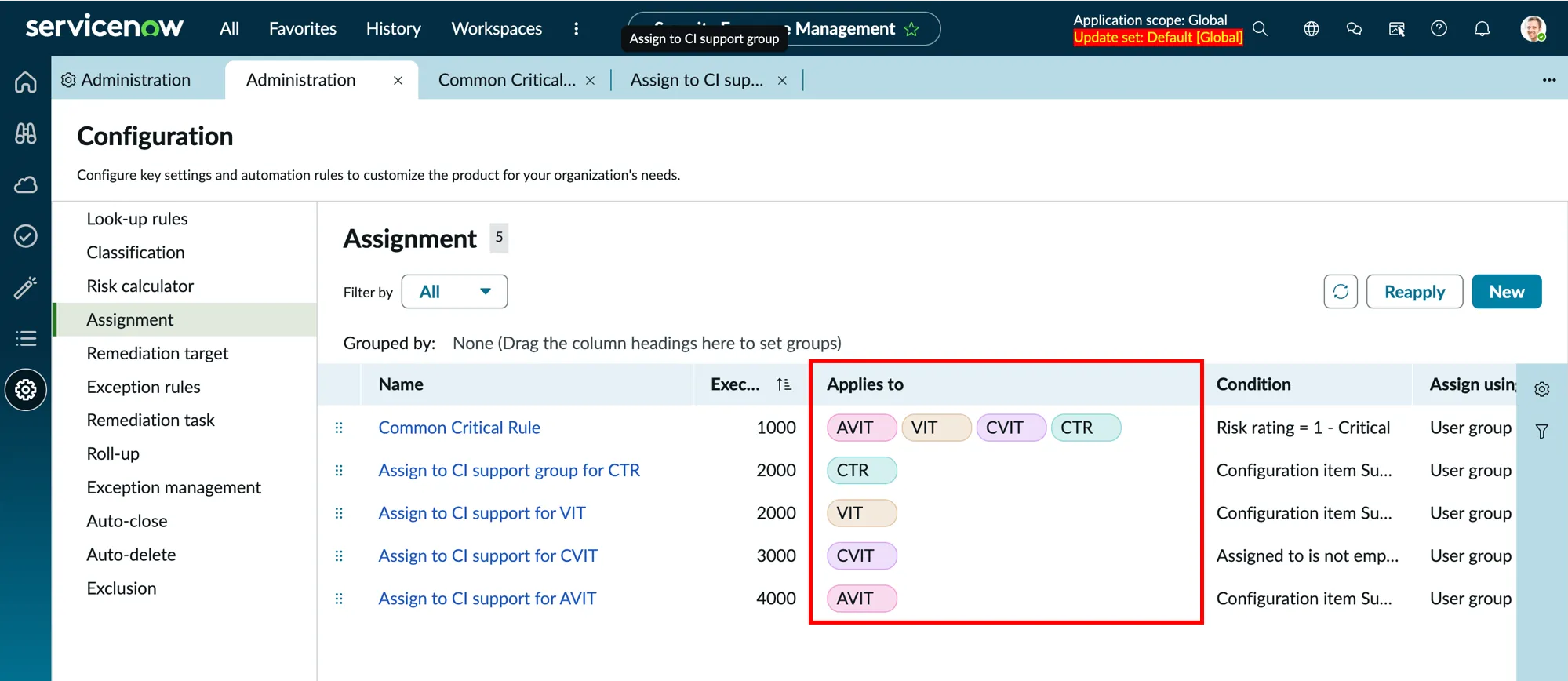

USEMで統合されたルール設定画面

SEMワークスペースの管理画面では、「VIT」「AVIT」「CVIT」「CTR」といったすべてのVRタイプに対する「アサインルール」が、一つのリストとして統合されていることが分かります。従来のVRでは、共通の条件であったとしてもVRタイプごとにアサインルールを個別に定義する必要がありましたが、USEMでは一つのルールで複数のVRタイプに適用することが可能になりました。

Security Exposure Management のアサインルール設定管理画面

Security Exposure Management のアサインルール設定管理画面

② 統一されたユーザーエクスペリエンス

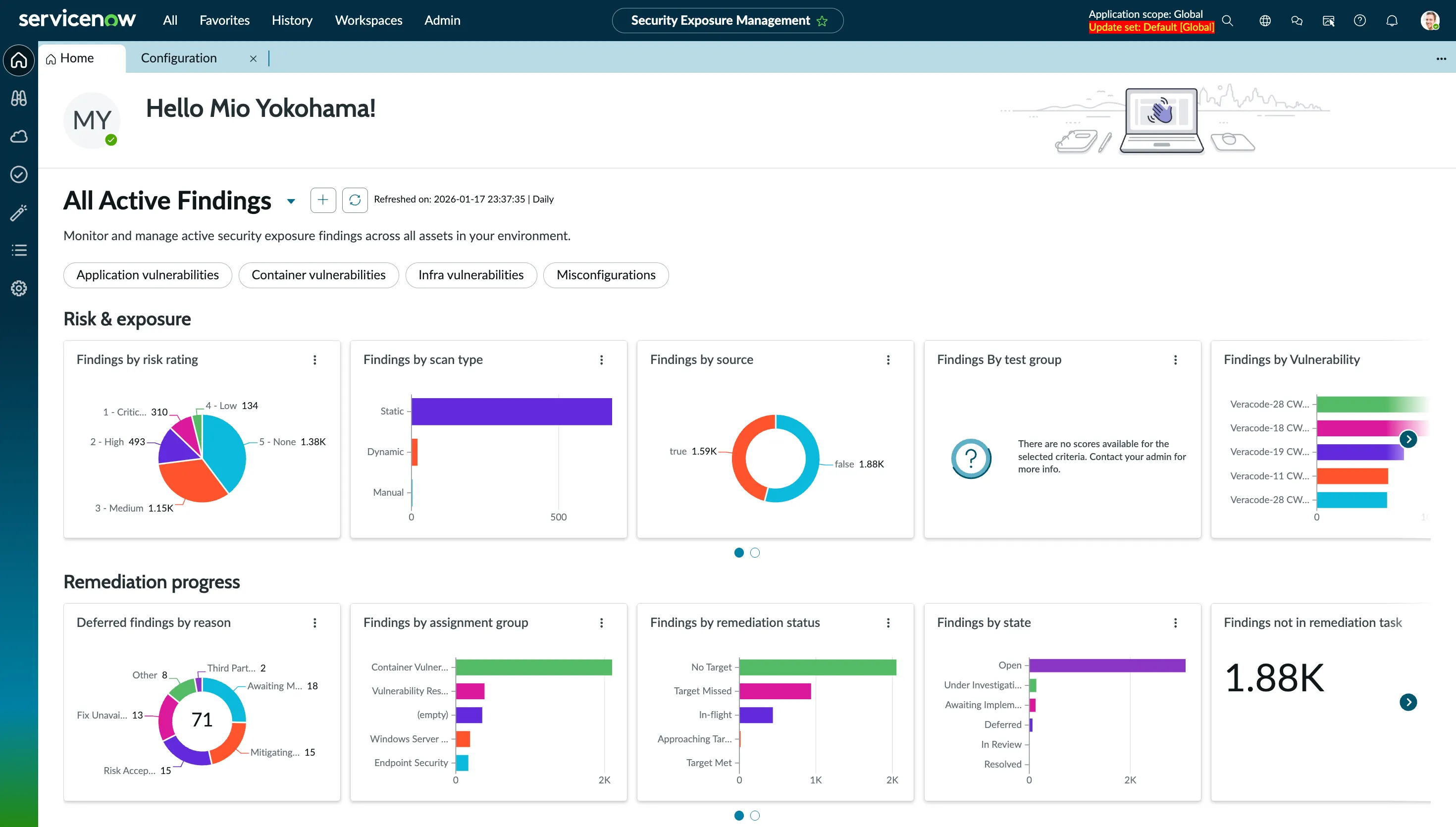

USEMの導入により、新しい「Security Exposure Management Workspace」が提供されます。

アナリストや管理者など、すべての役割に対して単一のインターフェースを提供します。 これまでは製品ごとに画面を行き来してレポートを作成していましたが、USEMではすべての露出情報を横断的に可視化できます。

また、ここには 生成AI(Now Assist for VR) も統合されています。 例えば、例外申請の承認画面で「過去の類似ケースに基づき、承認すべきか否か」の推奨理由を提示したり、複雑なダッシュボードの状況をインサイトとして自動要約したりと、実用的なAIアシストが備わっています。

なお、実運用への影響を考慮し、従来の 「IT Remediation Workspace」は移行後もインスタンス内で引き続き利用可能 となっています。 これは、現場の修復担当者が新しい「Security Exposure Management(SEM) Workspace」に習熟するための猶予期間として提供されています

Security Exposure Management Workspace

Security Exposure Management Workspace

3. 「いつアップグレードすべきか?」バージョン選びとロードマップ

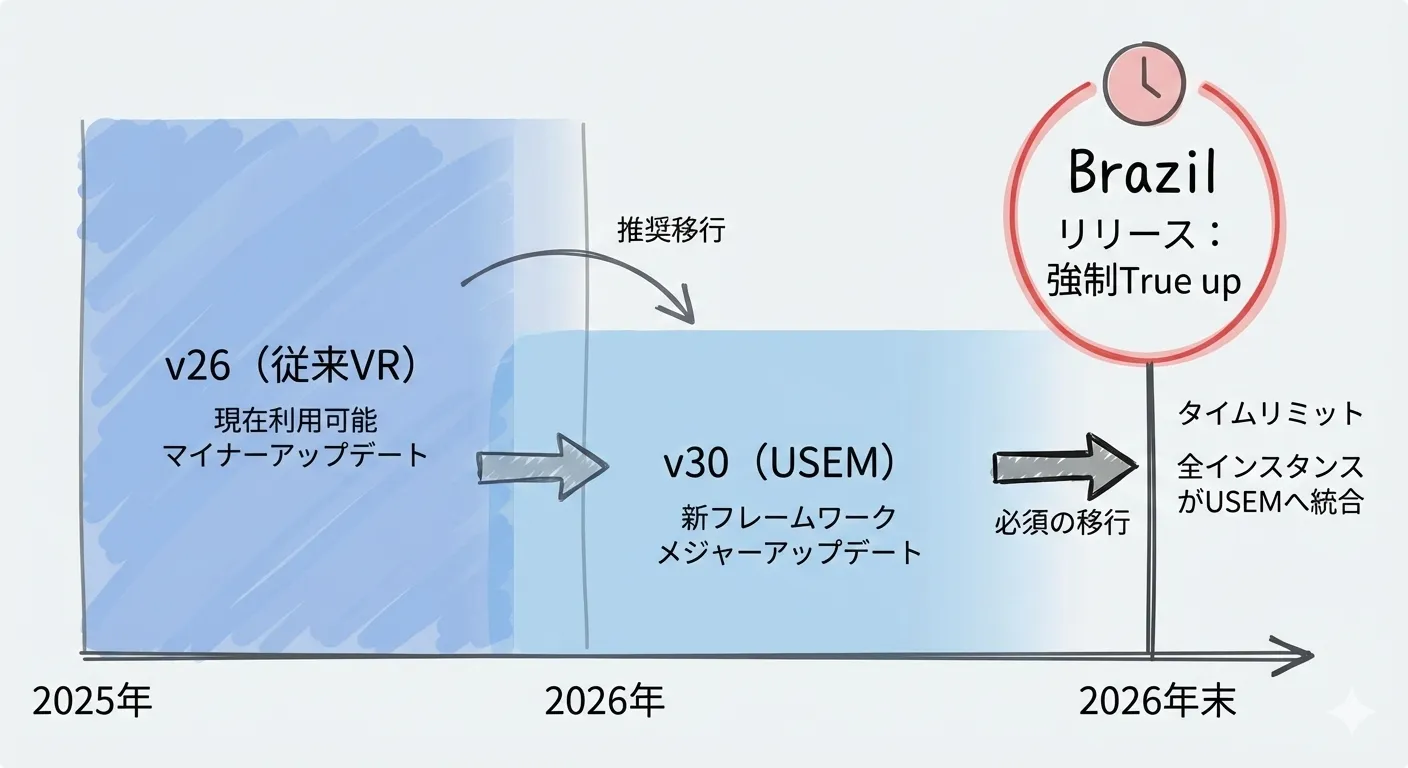

実案件で悩ましいのが「いつアップグレードするか」ですが、現状は以下の2つの選択肢があります。

- v26 (従来): 今までのVRのまま使えるマイナーアップデート版。

- v30 (USEM): 新アーキテクチャに切り替わるメジャーアップデート版。

推奨される戦略

新規導入の場合

これから新しくVRを導入する場合、後からの移行コストを考えると、最初から v30 (USEM) で利用開始するのが良さそうです。

すでに利用中の場合

現在すでにVRを利用中の場合は、「Brazil」リリースというタイムリミットを意識する必要があります。 調査によると、将来のプラットフォームリリース(Brazil)のタイミングで、全てのVRインスタンスが強制的にUSEM仕様へ統合される計画になっているとのことです。 今は猶予期間ですが、ずっとv26に留まることはできません。インスタンスのアップグレード計画に、今のうちから「USEM移行」を組み込んでおくのが得策だと感じています。

USEMの移行ロードマップ(Nano Bananaで生成)

USEMの移行ロードマップ(Nano Bananaで生成)

4. 成功のための「USEM移行ツールキット」

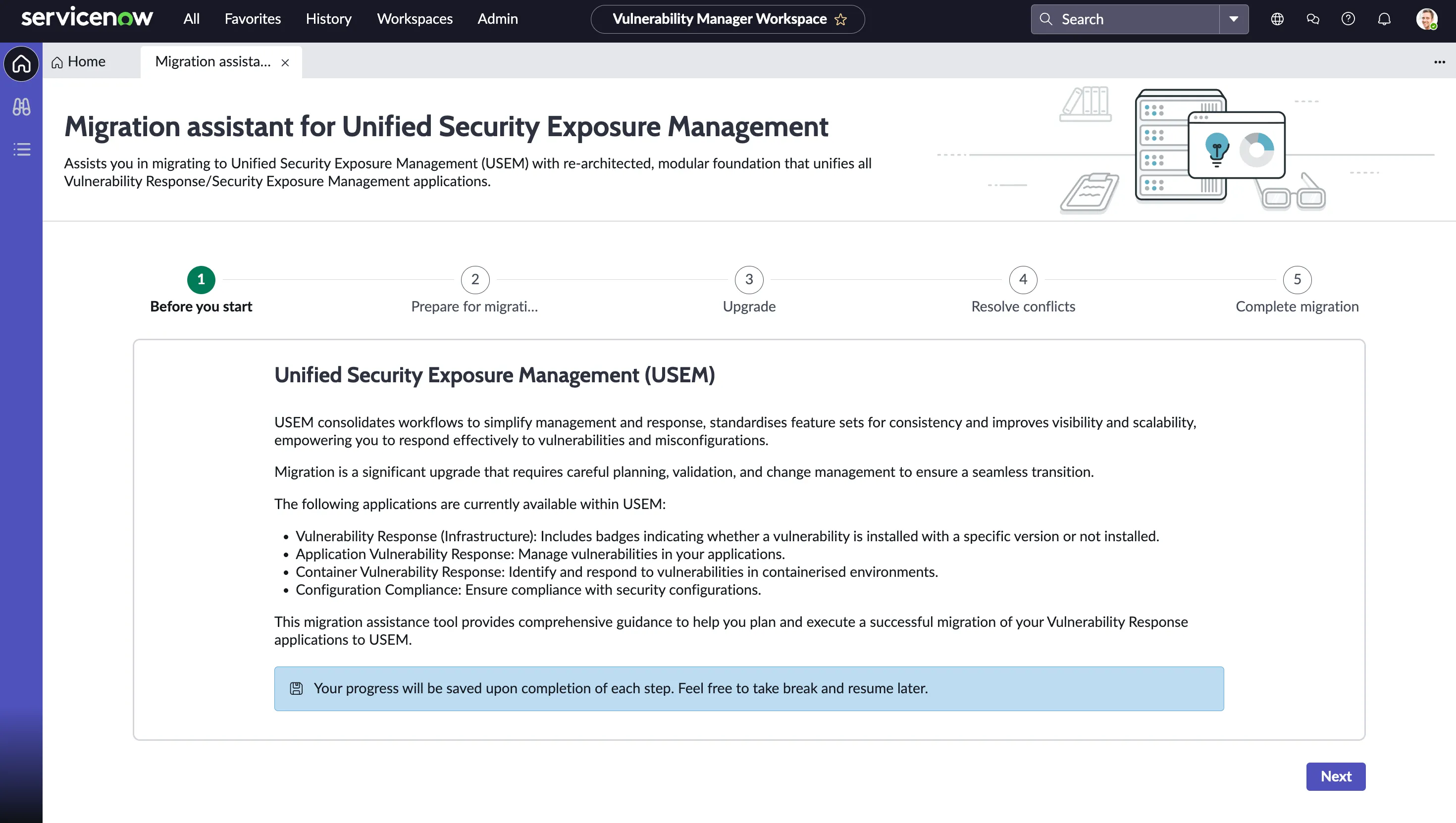

従来のプラグインアップデート(ストアマネージャー経由)でもUSEMへの移行自体は可能ですが、スムーズに移行するために、ServiceNowは公式ガイダンスとして、専用の 「USEM Migration Toolkit」 の使用を推奨しています。

移行ツールは- KB2556844からダウンロードできます。

ダウンロード後のXMLをインポートし、取得済み更新セットをコミットすることで、移行ツールがインスタンス上で利用できるようになります。

実際に移行ツールをPDIにインポートしたところ、画像のようにStep by Stepでアップグレードが実行できるようになっています。

USEMの移行ツールキット画面

USEMの移行ツールキット画面

移行ツールの流れは以下の通りです。

1. 移行ツールを導入

KBから必要なUpdate Setを取り込み、コミット → Migration Assistant を起動。

2. 事前チェック&停止

影響が出そうなカスタマイズを確認し、連携・スケジュールジョブ等を一時停止。

3. プラグインをバージョンアップ

Migration Assistantの手順に沿って、VR/関連アプリを順にv30.xへバージョンアップ。

この時に、既存のルールは自動的にUSEMの新しいルール定義に置き換わります。

4. コンフリクトを解消

Script/BR/Jobなどのコンフリクトを解決。

通常のアップグレードやパッチ適用時の対応と同じです。

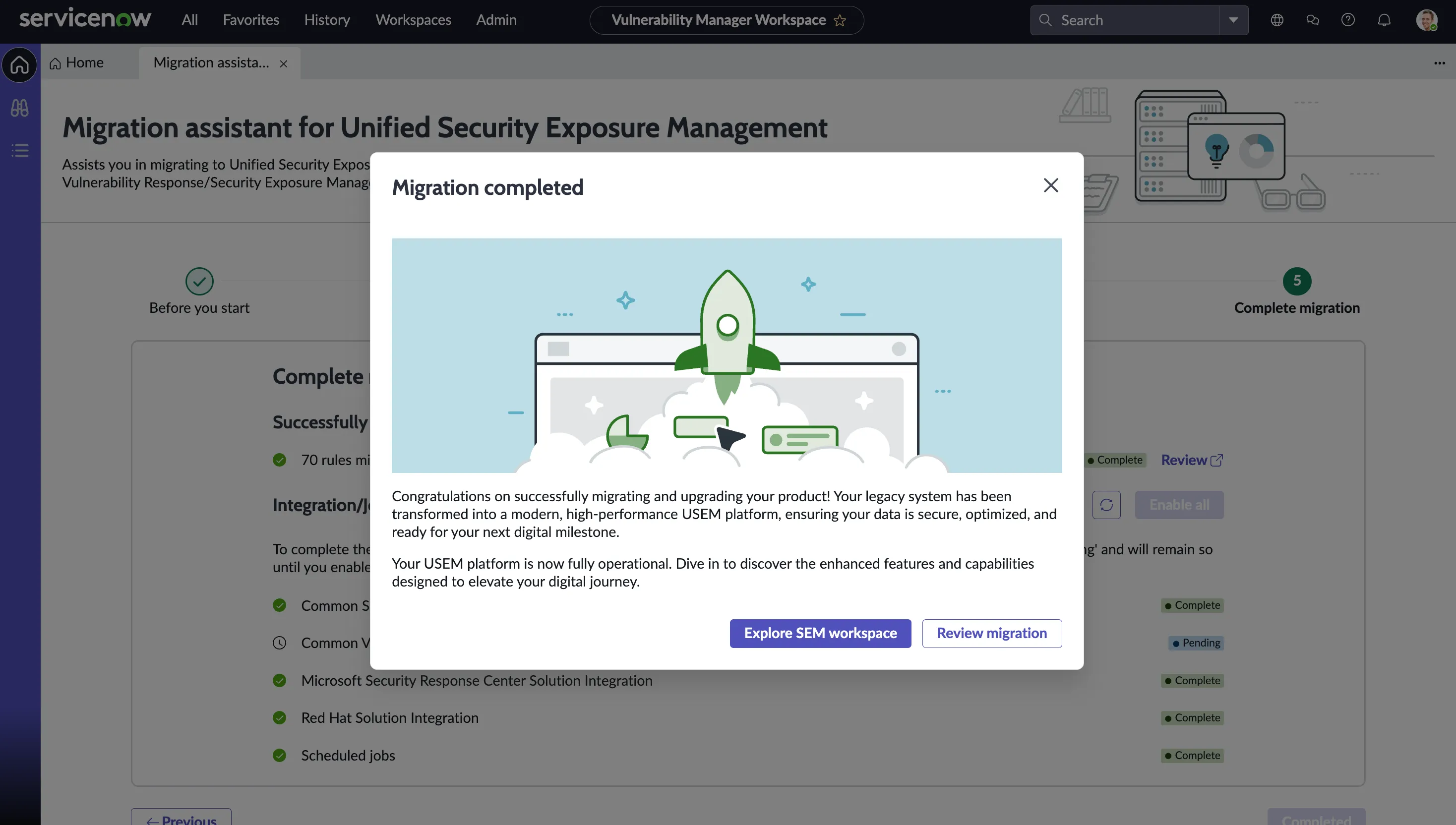

5. 移行完了&再開

停止していたジョブ/連携を再開し、設定・ルールの移行結果を確認して完了。

実際にPDIで試してみたところ、移行ツールを使用しての移行は非常にシンプルで、プラグインのバージョンアップやコンフリクト解消の時間を除くと前提でほんの数分で移行作業が完了しました。

移行ツールによる移行が完了した画面

移行ツールによる移行が完了した画面

ベンチマーク情報

資料によると、600個のルールと5,000万件の脆弱性アイテムがある環境でも、自動移行プロセスは約4時間で完了したとのこと。大規模環境のお客様にも提案しやすい実績値です。

まとめ:我々が今すべきこと

USEMへの移行は一度きりの作業ではなく、進化し続けるプラットフォームへの適応プロセスです。

2026年現在、パートナーが注視すべきリソースと活動を整理します。

検証環境での「移行ツールキット」による事前診断

検証環境で公式のUSEM移行ツールキットを実行し、既存のカスタマイズ(Script IncludeやBusiness Rule)への影響を診断してください。本ツールはルールの自動変換に加え、USEMへのアップグレードの障壁となる技術的負債の可視化にも有効です。

「Brazil」リリースを見据えたロードマップの提案

2026年末頃に予定されているBrazilリリースでは、全インスタンスがUSEMへ強制統合(True up)される計画です。このタイムリミットをステークホルダーに明示し、早期のロードマップ提案と予算確保を支援する必要があります。

VRからUSEMへ

本記事のインフォグラフィック(NotebookLMで生成)

本記事のインフォグラフィック(NotebookLMで生成)

USEMはビジネスサービスオーナーや技術担当者といった、より広範なペルソナへの対応を順次拡大しています。

2026年は、このアーキテクチャの刷新をいち早くビジネス価値へと繋げ、組織全体のサイバーレジリエンスを向上させる戦略的パートナーとして支援を継続していきたいです。

本記事は2026年1月時点のServiceNow Communityおよび公式ドキュメントの情報に基づいています。

リファレンス

- Essential Information: VR to USEM Upgrade Guidance|ServiceNow Community

- Migration Guidance to Unified Security Exposure Management|KB2556844

- Understanding Vulnerability Response v30.x and Unified Security Exposure Management (USEM)|KB2517296

- Unified Security Exposure Management reference|ServiceNow Docs